Die vergangenen Wochen waren sehr aufwühlend. Sie haben uns alle Kraft gekostet. Hass, Missgunst und Meinungsverschiedenheiten kochen hoch und schäumen über. Und dennoch möchte ich mit diesem Artikel daran erinnern, dass wir alle selber aktiv werden können. Es fängt bei uns selber an. Wir stehen in Europa an einem Scheideweg und wir haben die Chance – ja ich sehe es als einmalige Möglichkeit – uns dafür zu entscheiden, welche Welt wir den uns nachfolgenden Generationen übergeben möchten.

Konrad Adenauer hatte schon 1955 in einem Regierungsbulletin erklärt: «Die Zeit des Nationalstaats ist vorüber. Wir haben nur noch zwischen Untergang und Einigung zu wählen.» Auf das heutige Weltgeschehen übertragen und für Europa umformuliert würde der Satz wohl eher lauten: «Wir haben nur noch zwischen Gefängnis und Freiheit zu wählen.» Doch alles der Reihe nach.

GAFAM hat uns gefangen genommen und kotrolliert uns

Die riesigen Plattformen von Google, Amazon, Facebook, Apple und Microsoft (auch bekannt als #GAFAM oder eben #BigTech) sind so geschaffen, dass wir als Anwender auf immer darin gefangen bleiben.1

Sämtliche Anwendungen von Meta und Alphabet sind weder gratis, noch sind sie politisch neutral. Es handelt sich dabei um süchtig machende Werkzeuge von riesigen US Unternehmen, die genau ein Ziel verfolgen: Die Aufmerksamkeit ihrer User zu fesseln, um an deren Daten und Bewegungsprofile zu kommen. Die Algorithmen, welche die Timelines der Nutzer formen und die Benachrichtungssysteme der Apps auf unseren Smartphones sind exakt so ausgelegt, dass wir genau eines machen: gratis Inhalte erstellen. Und davon möglichst viel. Zudem werden werden wir an die App oder eben an die Plattform gebunden.

Somit werden die Nutzer zu gratis Arbeitern, die ohne überhaupt gross nachzudenken, eigenen Content erschaffen, einstellen und dadurch verschenken. Natürlich zu den restriktiven Bedingungen von BigTech, denn wir alle haben den Nutzungsbedinungen zugestimmt, als wir die App installiert haben. Hat einer von Euch diese überlangen, kleingedruckten Wortkreationen gelesen? Wohl die wenigsten von uns.

Jetzt könnte man denken, das Problem besteht darin, dass YouTube, Facebook, WhatsApp oder Instagram überhaupt existieren. Doch dem ist nicht so. Die alleinige Existenz dieser aggressiv agierenden Datenstaubsauger ist nicht das Problem. In jedem Ökosystem gibt es aggressive Akteure und trotzdem – oder eben gerade deswegen – funktionieren diese Lebensräume.

Nein, das Problem liegt vielmehr darin, dass die Akteure, die hinter BigTech stehen, die Welt mit allen zur Verfügung stehenden Mitteln Glauben machen will, dass der einzige Weg zur Sozialen Kommunikation über ihre Plattformen führt.

Wenn wir nun unsere persönlichen Inhalte kontinuierlich in die Datensilos von BigTech einspeisen, dann helfen wir mit jedem einzelnen Bild oder Post aktiv mit, das Vermögen der Superreichen noch weiter anzuhäufen, während wir selber unseren eigenen Content verlieren. Das erzeugt ein gewaltiges Ungleichgewicht.

Ein Beispiel: Die gesamte Zielgruppe der herkömmlichen Medien (z.B. Medienverlage, TV- und Radiosender) bewegt sich heute grösstenteils ausschliesslich auf den #Plattformen der grossen Player. Logischerweise sind dadurch auch die Medien darauf angewiesen, ihre Inhalte auf den Plattformen anzubieten. Das schafft zwei Probleme:

- Zum einen wird eine totale Abhängigkeit von diesen Plattformen geschaffen.

- Zum anderen kann BigTech genau darüber bestimmen, welche Inhalte an wen ausgeliefert werden.

So können die Betreiber dieser Plattformen mit der Welt machen, was sie wollen. Sie können Traffic manipulieren, unsere Gesellschaft, die Wissenschaft und die Wirtschaft beeinflussen. Oder aber auch einfach mal eben die Demokratie abschaffen – wie unschwer in der Berichterstattung über das aktuelle Weltgeschehen mitverfolgt werden kann.

BigTech hat die totale Kontrolle über unseren Alltag gewonnen.

Das Schlimme daran: es steht niemand mehr über diesen riesigen Strukturen, der das Verhalten der Akteure reguliert oder eingreifen kann, wenn sich alles in eine Richtung entwickelt, die offensichtlich an die Wand fährt.2

Auf Kritik, Konkurrenz oder staatliche Regulierung durch Gesetze reagiert BigTech mit Abwiegen, Übernahmen oder Lobbyarbeit.3

Open Source als Weg in die Freiheit?

Freie Software und das Open Web begeben sich auf einen diametral entgegengesetzten Weg.

Das Fediverse (sämtliche Dienste, welche auf dem ActivityPub Protokoll basieren, wie zB. Mastodon, Pixelfed, Friendica, etc.) hat uns in den letzten Jahren erfolgreich gezeigt: Soziale Netze ohne monopolistische Kontrolle können wunderbar funktionieren. Auch zeigt uns das Fediverse auf, dass Technologie durchaus im Stand ist, Menschen verschiedenster Herkunft, Geschlechterrollen und Gesinnungen miteinander in Kontakt zu bringen und zu verbinden, ohne dass gleich jede ihrer Aktionen oder Kontaktaufnahmen überwacht und zu Profit gemacht werden muss.

Wir sind an einem Punkt angelangt, wo wir uns die Frage stellen sollten: «Will ich ein System fördern, das die Macht konzentriert und mich entmündigt – oder will ich dabei helfen ein System aufzubauen, das meine eigene digitale Selbständigkeit unterstützt und damit einen gesellschaftlichen Austausch auf Aufenhöhe fördert, oder aber überhaupt erst ermöglicht?»

Jedes Mal, wenn wir auf Meta anstatt auf Pixelfed ein Bild hochladen und teilen, jedes Mal wenn wir unserer Freundin über WhatsApp anstatt über Threema eine Nachricht schreiben, geben wir unsere Stimme «pro BigTech» ab und stärken so die Position von #GAFAM. Wie man sieht, liegt also die Macht schlussendlich eben doch bei uns Nutzern. Wir sind die Wählerschaft und mit unserer täglichen Stimme (jede einzelne Interaktion, die auf einer der Plattformen tätigen) stärken wir die Position, die BigTech im eigentlich freien Internet einnimmt.

Das ist keine Träumerei – das ist die Realität.

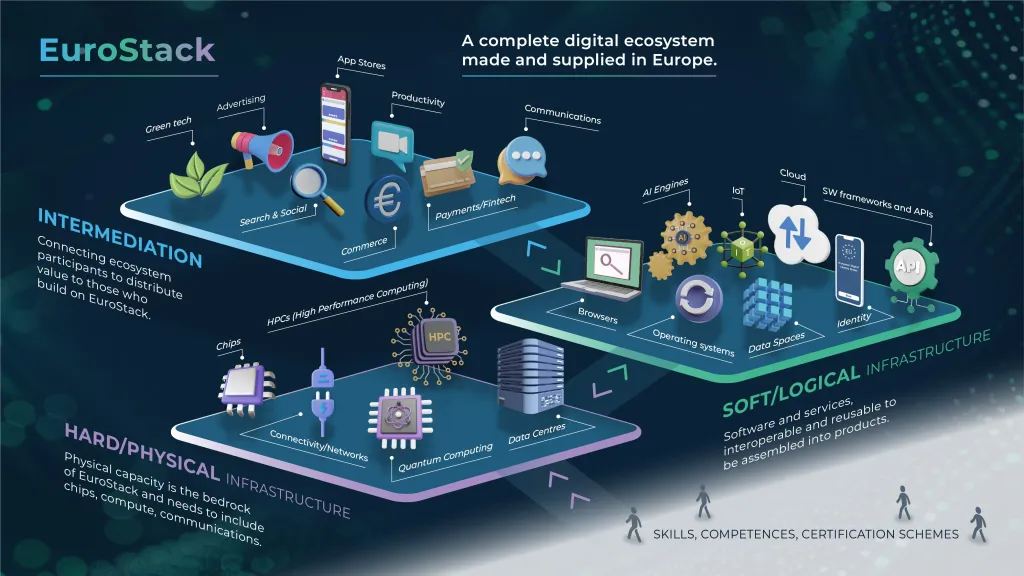

Euro Stack: eine Möglichkeit die wir nutzen sollten

Unsere Gesellschaft und unsere Demokratie, aber auch unsere Wirtschaft (zum Teil) basieren auf den Werten Freiheit, Unabhängigkeit und Gerechtigkeit. Diese Werte erfordern in der heutigen Welt – angesichts der Monopolstellung der GAFAM-Plattformen – Dezentralisierung. Ohne Dezentralisierung wird es sehr schwierig, bis unmöglich, sie weiter zu pflegen und daran festzuhalten. Aktuelle Projekte, wie der Euro Stack (das ist nur ein Beispiel unter etlichen anderen), sollten ebenso auf dezentralen Strukturen aufbauen. Wir alle können dazu beitragen, dass gesetzliche Regelungen geschaffen werden, die dafür sorgen, dass die Idee hinter dem Euro Stack sich entwickeln und gedeihen kann. Dass Europa in die Entwicklung und Nutzung eigener digitaler Werkzeuge, basierend auf Open Source Technologie investiert. Das wäre ein lobenswerter Ansatz. Und in diesem Ausmass hat es das auch noch nicht gegeben. Europa hat jetzt die Möglichkeit, sich in eine Vorreiter-Rolle zu begeben.

Digitale Selbständigkeit ist unser Recht. Dafür müssen wir uns stark machen. Es braucht uns alle. JETZT!

An dieser Stelle möchte ich noch den Link zum Artikel von GNU/Linux.ch einwerfen: https://gnulinux.ch/zum-wochenende-eurostack

Ein Zitat aus dem Artikel lautet: «Das kostet sehr viel Geld.»

Klar kostet die Schaffung von eigner Infrastruktur viel Geld. Geld das man beispielsweise beim Wettrüsten einsparen kann. Krieg zerstört und wirkt destruktiv, das wissen wir wohl alle. Anstatt nun weiterhin Milliarden in die Wiederbelebung eines toten Pferdes zu verbraten, können wir uns auch darauf fokussieren, eigene Projekte anzugehen und damit bleibende Werte für kommende Generationen erschaffen. Wir können die Früchte dieser Saat an unsere Kinder und Enkelkinder weitergeben. Für mich ist das ein absoluter No-Brainer. Ich hoffe, für die Europa-Politik auch!

Wer auf Open Source setzt und wer sich für den Erhalt vom Open Web einsetzt, die oder der bewirkt etwas. Durch die Teilnahme an einem zukunftsweisenden System. Wer sich heute für die Nutzung föderierter sozialer Netwerke stark macht, ist aktiv dabei, wenn es um den Aufbau von realen Alternativen zu digitalen Monopolen geht.

Die von BigTech angebotenen Apps sind bequem. Sie «lullen» uns ein. Sie sind – symbolisch gesprochen – wie die Mutterbrust, eine beruhigende Konstante im immer schneller werdenden digitalen Alltag von uns digitalen Säuglingen. Aber es ist an der Zeit, dass wir einen Schritt weiter gehen. Dass wir uns entwickeln. Dass wir Erwachsen werden und unsere eigen digitale Welt gestalten. Schliesslich wollen wir ja digital mündige Bürger werden – oder etwa nicht?

Wir können uns befreien!

Das können wir erreichen. Wir schaffen das. OpenSource und das open Web bieten uns die Möglichkeiten dazu: echte Eigentümerschaft, offene Datenspeicher, Standards die mitgestaltet werden können und damit einhergehend auch Unabhängigkeit.

Projekte wie eben z.B. der Euro Stack fördern nicht den Aufbau von noch schnelleren, bunteren, süchtig machenden Erlebnissen. Im Gegenteil. Sie haben zum Ziel, eine offene digitale Infrastruktur zu fördern, welche als Grundlage für digitale Würde dienen kann.

Ideen wie diese erschaffen digitale Ökosysteme, in denen die Daten der Anwender nicht ausgebeutet, Ihre Aufmerksamkeit gefangen und Ihre Inhalte nicht durch Grossmonopole kommerzialisiert und monetarisiert werden. Neid, Missgunst und Hass werden nicht durch künstlich geformte Algorithmen gepusht und zum wichtigsten Geschäftsmodell US-amerikanischer Oligarchen gemacht. Wissen ist Macht. Man sollte nicht vergessen, dass die USA ursprünglich von uns Europäern abstammen. Heute möchten sie den Spiess umdrehen und uns abhängig machen. Was wir aber als Trumpf im Ärmel haben, ist unsere Geschichte. Unsere Werte. An die müssen wir glauben. Auf diese müssen wir wieder lernen, stolz zu sein. Als Einheit.

Darum finde ich es wichtig, sich darauf zu konzentrieren, dass die von uns Europäern in Zukunft eingesetzten Technologien die Freiheit und damit die Möglichkeiten erweitern und nicht noch weiter einschränken. Wir müssen uns aus der Gefangenschaft und der Abhängigkeit von BigTech befreien.

Frei wie in «freie Meinungsäusserung» – nicht billig, wie in «gratis Bier».

Seid weise. Nutzt eure Intelligenz. Kämpft für die Unabhängigkeit. Nutzt Open Source!

Anmerkung: Dieser Beitrag ist inspiriert durch den Blogbeitrag von Joan Westenberg, das Buch von Martin Andree und unzählige Diskussionen, die ich auf Mastodon führen durfte. Ich habe ihn geschrieben, weil ich er ein Thema aufgreift, dass meine persönliche Ansichten und mein eigenes Schaffen des letzten Jahrzents punktgenau wiederspiegelt. 2014 habe ich Linux als Betriebssystem auf meinen Laptop installiert und Microsoft aus dem Windows geschmissen. Nach und nach habe ich innerhalb der letzten 11 Jahre zu offenen Technologien und Plattformen gewechselt. Darum freut es mich besonders, dass heute immer mehr Menschen den gleichen Schritt machen und wir immer mehr werden, die sich gegenseitig untersützen und helfen.

Dank dem Activity Pub Plugin kann, wer möchte, meinem Blog auch direkt im Fediverse folgen. Dazu einfach thom@thomas-hitz.ch z.B. auf Mastodon folgen, und Du bekommst die Neuigkeiten des Blogs direkt in Deinem Stream mit angezeigt. Fediverse rockt!

Links zum Beitrag

Big Tech muss weg! Martin Andree

Atlas der digitalen Welt. Martin Andree

Euro Stack – interaktive Infoseite

https://buendnis-f5.de/publikationen/2025-02-26-bausteinedigitaleinfrastruktur